第14章 マスカレードとファイアウオール¶

Linux をネットワーク環境で利用している場合、カーネル機能を利用してネットワーク

パケットの操作を行ない、内部と外部のネットワーク領域に関する区分を管理することが

できます。 Linux の netfilter フレームワークでは、効果的な

ファイアウオールを提供し、ネットワークを正しく区切ることができます。また、

iptables と呼ばれる、ファイアウオールのルールセット定義のために用意された汎用

テーブル構造を使用することで、ネットワークインターフェイスに対して通過を許す

パケットを厳密に設定することができます。このようなパケットフィルタ機能については、

SuSEfirewall2 と関連する YaST モジュールを利用することで、簡単に設定できるように

なっています。

14.1. iptables を利用したパケットフィルタ¶

netfilter と iptables

の各コンポーネントは、それぞれネットワークパケットのフィルタ

や操作に関する機能を提供するほか、ネットワークアドレス変換 (NAT) の機能も提供して

います。フィルタする条件とその動作 (受け入れるか捨てるかなど) は、チェインと呼ばれる

領域に保管します。チェインは上から順に該当するかどうかを判断するようになっています。

また、チェインはテーブルと呼ばれる領域に含まれ、 iptables

コマンドでは、これらのテーブルやチェインに対して変更を行なうことができます。

Linux カーネルには 3 種類のテーブルが存在しています。各テーブルは、パケット フィルタに関する各カテゴリに対応しています:

- filter

このテーブルにはフィルタルールが含まれています。一般に パケット フィルタリング と呼ばれるルールを記述する場所で、あるパケットを 通す (

ACCEPT) か捨てる (DROP) かを判断します。- nat

このテーブルには発信元のアドレスや送信先のアドレスについて、それらを変更する ためのルールを記述します。このテーブルを利用することで、 マスカレード と呼ばれる、プライベートなネットワークを インターネットに接続するような NAT の特殊ケースに対応することができるように なります。

- mangle

このテーブル内には、 IP ヘッダの値 (たとえば ToS フィールド) などを編集する ルールを保管します。

これらのテーブルには、役割ごとに決められたチェインが存在しています:

- PREROUTING

このチェインは、到着するパケットに対して適用されます。

- INPUT

このチェインは、そのマシンが送信先となっているパケットに対して適用されます。

- FORWARD

このチェインは、そのマシンを単純に経由するだけのパケットに対して適用されます。

- OUTPUT

このチェインは、そのマシンを発信元とするパケットに対して適用されます。

- POSTROUTING

このチェインは、そのマシンから出て行くパケットに対して適用されます。

図14.1「iptables: ありうるパケット経路」 では、どのような経路でネットワークパケットが 処理されるのかを示しています。単純化のため、図ではチェインの一部としてテーブルを 描いていますが、実際にはチェインはテーブル自身の中に存在しています。

この仕組みを最も簡単に表わすとすると、まずシステムに到着するパケットは、

eth0 のようなインターフェイス宛に到着します。すると到着した

パケットは最初に mangle テーブル内の PREROUTING

チェインを参照し、続いて nat テーブル内の

PREROUTING チェインを参照します。次にパケットのルーティング

(経路制御) に関する処理を行ない、システム内のどのプロセスがパケットを受け取る

のかを判断します。その後 mangle と filter

の各テーブル内にある INPUT チェインを参照し、

filter テーブル内のルールで指定した最終的な送付先に到着します。

14.2. マスカレードの基礎¶

マスカレードとは Linux 固有の NAT (ネットワークアドレス変換) 機能です。

小規模な LAN (プライベートアドレスと呼ばれる IP アドレスを使用するホスト。

詳しくは 項 「ネットマスクとルーティング」 (第13章 ネットワークの基礎, ↑リファレンス) をお読みください)

からインターネット (公式の IP アドレスを使用する領域) に対して、接続を行なう

場合に利用します。 LAN 内のホストがインターネットに接続できるようにするには、

プライベートなアドレスを公式のものに書き換える必要がありますが、この作業は

一般に LAN とインターネットを繋ぐルータが実施するものです。ルータは非常に

シンプルな仕組みで動作しています。ルータには複数のネットワークインターフェイス

があり、一方 (複数である場合もあります) を LAN に、他方をインターネットに

接続しています。 LAN に接続されたホスト (たとえば eth0

などを介して) からは、デフォルトゲートウエイ (またはルータ) として上述の

ルータを指定することで、インターネットに接続できるようになっています。

![[Important]](static/images/important.png) | 正しいネットマスクの使用について |

|---|---|

ネットワークの設定にあたっては、 LAN 内のすべてのホストでブロードキャスト アドレスとネットマスクが正しく設定されていることを確認してください。これらが 正しく設定されていないと、パケットのルーティング (経路制御) が正しく動作しなく なってしまいます。 | |

上述のとおり、 LAN 内のホストからインターネットアドレス宛のパケットを送信した

場合、それらはデフォルト (既定の) ルータに送信されます。そのため、そのような

パケットを転送できるよう、ルータを設定しなければなりません。ですが、セキュリティ

上の理由から、既定のインストールではルータとして動作するようになっていません。

ルータ機能を有効にするには、 /etc/sysconfig/sysctl

内の IP_FORWARD の項目について、

IP_FORWARD=yes を設定してください。

接続先のホストは上述のルータと直接通信できますが、実際のパケット発信元である 内部のネットワークについては知る術がありません。これがマスカレードの存在する 理由です。マスカレード (アドレス変換) では、接続先のホストが応答を返す際、 その宛先アドレスはルータのものに設定されます。ルータは到着するパケットを判断し、 それが LAN 内からのパケットに対する応答であることがわかった場合は、パケットの 宛先アドレスを変換して、ローカルネットワーク内の正しいホストに転送します。

到着するパケットのルーティング (経路制御) がマスカレードのテーブルに依存して いる仕組みにより、外側 (インターネット) から内部 (LAN) のホストに対して接続する 手段は全く提供されないことになります。外側から内側のホストに接続しようとしても、 マスカレードのテーブル内には、その情報が全く存在しないためです。加えて、 マスカレードのテーブル内に設定済みの接続であっても、そこには状態に関する情報が 保持されているため、他の接続からその接続を使用するようなこともできなくなっています。

また、これらの影響により、いくつかのアプリケーションプロトコルを利用する際に問題が 生じる場合があります。たとえば ICQ, cucme, IRC (DCC, CTCP), FTP (PORT モード) などがそれに該当します。 Web ブラウザや標準の FTP プログラムの場合は、 PASV (passive) と呼ばれるモードを使用しますが、このモードであればパケットフィルタリング やマスカレードに対して問題を発生しにくくすることができるようになっています。

14.3. ファイアウオールの基礎¶

ファイアウオール とはおそらく、ネットワーク間を流れる データの制御を行なう仕組みを説明する用語として、もっとも広く使用されている ものであると思われます。厳密に言えば、この章で説明していることは パケットフィルタ と表現します。パケットフィルタは特定の 条件、たとえばプロトコルやポート、 IP アドレスなどを元にして、データの流れを 規制するためのもです。これにより、お使いのネットワークに届いて欲しくない パケットを、それらのアドレスをもとに防ぐことができるようになります。たとえば お使いの Web サーバに外部からのアクセスを許可したい場合は、 Web サーバに使用 しているポートを指定し、開くことで許可を実現します。しかしながら、パケット フィルタでは内容を調べることができないため、公開している Web サーバなどの ように、正しいアドレスを持つものはそのまま通してしまいます。たとえば Web サーバ内にある CGI プログラムの脆弱性への攻撃などについては、パケットフィルタ で防ぐことはできません。

より効果的で複雑な方法として、複数のシステムを組み合わせる方法があります。 たとえばパケットフィルタと、アプリケーションゲートウエイやプロキシを併用する などの方法があります。この方法ではまず、パケットフィルタが無効なポートへの アクセスを遮断し、アプリケーションゲートウエイの通信のみを受け入れます。 このゲートウエイ (プロキシ) がクライアントを代行する役割を果たし、本来の サーバへアクセスを行ないます。言い換えれば、このようなプロキシ ("代理" という意味です) は元のホストに対する代理役で、アプリケーションが使用する プロトコルを中継することになります。このようなプロキシサーバとして、 たとえば Squid がありますが、これは HTTP や FTP に対応したプロキシサーバです。 Squid を使用するには、ブラウザ側の設定を変更してプロキシサーバを使用する ようにしなければなりません。任意の HTTP ページや FTP ファイルへのアクセスの うち、プロキシ内部が持つキャッシュ (一時保存データ) 内に存在しないものに ついてのみ、プロキシサーバがインターネットにアクセスします。

下記の章では、 openSUSE におけるパケットフィルタについて説明しています。

パケットフィルタとファイアウオールについて、より詳しい説明は

howto パッケージ内に含まれる

Firewall HOWTO をお読みください。パッケージがインストールされていれば、

下記のコマンドで内容を表示することができます。

less /usr/share/doc/howto/en/txt/Firewall-HOWTO.gz

14.4. SuSEfirewall2¶

SuSEfirewall2 は /etc/sysconfig/SuSEfirewall2 内に

設定された変数を読み込んで、 iptables のルール群を生成するスクリプトです。

SuSEfirewall2 では 3 種類のセキュリティゾーンを定義しますが、下記に続く

例では 1 つめと 2 つめだけを使用しています:

- 外部ゾーン

外部ネットワークからの攻撃は発生しうるものであることから、ホストは それらのネットワークから保護する必要があります。多くの場合、外部 ネットワークとはインターネットのことを指しますが、場合によっては その他の安全でないネットワーク、たとえば無線 LAN などを指す場合も あります。

- 内部ゾーン

内部ゾーンとは一般にプライベートなネットワークのことで、多くの場合 LAN の意味になります。このネットワーク上のホストがプライベートアドレス の範囲 (項 「ネットマスクとルーティング」 (第13章 ネットワークの基礎, ↑リファレンス) をお読みください) にある場合、ネットワークアドレス変換 (NAT) を有効にし、内部ネットワーク 内のホストから外部にアクセスできるようにします。また、内部ゾーンに対しては 全てのポートを開きます。このような仕組みにより、ファイアウオールを停止 させずに内部向けのサービスを提供できるほか、新しいインターフェイスを追加 したような場合でも、それらは自動的に外部ゾーンに割り当てられることになる ため、一時的であっても間違ってポートを 「開いて」 しまうような トラブルを防ぐことができます。

- 非武装ゾーン (DMZ)

非武装ゾーンとは、外部ネットワークからも内部ネットワークからもアクセス 可能な領域のことで、非武装ゾーンからは内部にアクセスできないタイプの ものを指します。このような設定は、内部ネットワークよりも制限の緩い 第二の防衛線を作るために使用するもので、 DMZ システムは内部ネットワーク とは分離した構成になっています。

フィルタを行なうルールで明示的に許可されていない限り、すべてのネットワーク トラフィックは iptables 側で遮断されます。そのため、他のホストから通信を 受け付けるインターフェイスについては、すべてのインターフェイスを上記 3 種類のゾーンのうち、いずれかに設定しなければなりません。また、それぞれの ゾーンでは許可するサービスやプロトコルを設定します。なお、ルールセットは ネットワーク上離れたホストから生成されたものに対してのみ適用され、自分自身が 生成したパケットがファイアウオール機能で捕捉されることはありません。

設定作業は YaST から実施することができる (14.4.1項 「YaST を利用したファイアウオールの設定」 をお読みください) ほか、

/etc/sysconfig/SuSEfirewall2 ファイルをエディタなどで

編集する (詳しくは同ファイル内のコメントをお読みください) ことによっても

設定することができます。それ以外にも、シナリオごとの設定例が

/usr/share/doc/packages/SuSEfirewall2/EXAMPLES

内に配置されています。

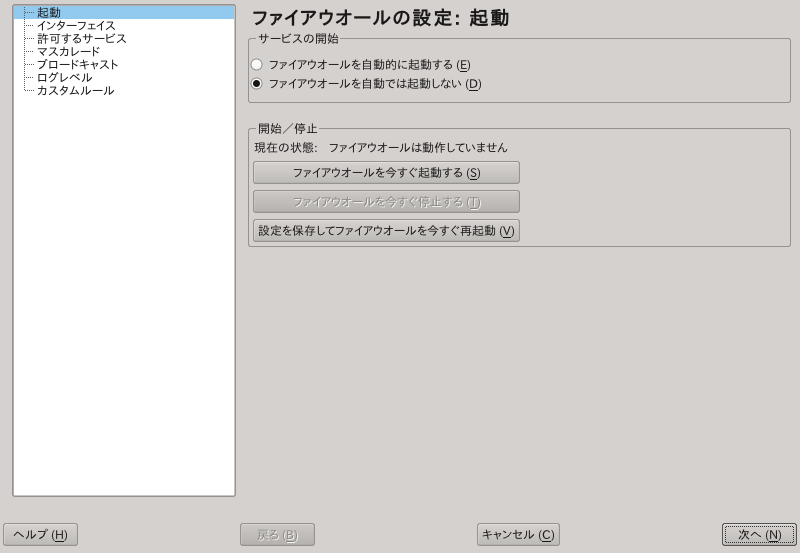

14.4.1. YaST を利用したファイアウオールの設定¶

![[Important]](static/images/important.png) | 自動ファイアウオール設定 |

|---|---|

インストールを行なうと、 YaST は設定したすべてのインターフェイスに 対してファイアウオール機能を有効にします。 YaST でサーバを設定し有効化 している場合は、 YaST の各サーバ設定モジュール内で または を選択すると、自動で 生成されたファイアウオール設定を変更することもできます。サーバモジュール によっては、 ボタンから、 追加のサービスやポートを設定することもできます。 YaST のファイアウオール モジュールでは、ファイアウオールの有効化や無効化、再設定などを行なう ことができます。 | |

グラフィカルな表示で設定を行なうには、 YaST のコントロールセンターから モジュールを起動します。 + を選択してください。 設定は全部で 7 つのセクションに分割されていて、それらは左側にあるツリー 構造からアクセスすることができます。

- 起動

このダイアログでは、起動時の処理内容を設定します。既定のインストールでは、 SuSEfirewall2 を自動的に起動します。ここから開始や停止を制御することが できるほか、新しい設定を反映させたい場合は、 を使用することもできます。

- インターフェイス

ここには、既知のネットワークインターフェイスがすべて表示されます。 ゾーンからインターフェイスを取り除くには、インターフェイスを選択して を押し、 を選択します。ゾーンにインターフェイスを追加するには、インターフェイスを 選択してから を押し、追加したいゾーンを選択 します。また を押すと、独自の設定を作成する こともできます。

- 許可するサービス

お使いのシステムから、保護対象のゾーンに対してサービスを提供したい場合、 このオプションを利用する必要があります。既定ではシステムは外部ゾーンからの 保護のみを行なうため、外部ゾーンにつながっているホストからアクセスできる ようにするには、ここで明示的に指定する必要があります。まずは を選んだあと、一覧からサービスを選択 してください。

- マスカレード

マスカレード機能を利用すると、内部のネットワークを外部 (たとえばインターネット) から隠蔽することができるほか、内部ネットワークのホストからは透過的な 形で外部にアクセスできるようになります。外部ネットワークから内部ネットワーク への要求はブロックされますが、内部ネットワークから外部ネットワークに対しては、 マスカレードサーバを介して自由に行なうことができるようになります。内部 ネットワークにあるマシンに対して、ある特定のサービスを外部ネットワークに 公開したい場合は、それらのサービスに対して特別な転送ルールを設定します。

- ブロードキャスト

このダイアログでは、ブロードキャストと呼ばれる全体通知用の UDP ポートを 設定します。それぞれ必要なゾーンに対して、ポート番号やサービスを指定して ください。複数のポートやサービスを指定する場合は半角スペースで区切って ください。サービスについて、詳しくは

/etc/servicesをお読みください。受け入れられなかったブロードキャストに対して、ログ記録を行なうことも できます。ただし Windows ホストが存在する環境でこの機能を利用すると、 それらのマシンはブロードキャストを利用してお互いを認識する仕組みである ことから、受け入れられなかったパケットが多数生成され、結果として多数の ログ記録が生成されることに注意してください。

- IPsec サポート

このダイアログでは、外部ネットワークに対して IPsec を有効にするかどうか を設定します。また、 では、どのパケットを信頼 するかを設定することができます。

なお、 内でも IPsec まわりの設定を行なうことが できます。 IPsec パケットは暗号化された形式であるため、暗号を解読して からファイアウオールがどのように処理すべきかを設定することができます。 を選択した場合は、解読された IPsec の パケットは、外部ゾーンから来たものであっても、内部ゾーンからのものと して信頼されます。このような状況を避けるには、 を選択します。

- ログレベル

ログレベルでは 2 つのルールを設定することができます。それぞれ許可した パケットと許可しなかったパケットです。許可しなかったパケットには、 パケットそのものを廃棄した場合や、拒否した場合が含まれます。それぞれ に対して、 , , の中から選択します。

- カスタムルール

ここでは接続を許可するルールについて、カスタムなルールを作成すること ができます。条件として設定できる項目としては、発信元ネットワークや プロトコル、宛先ポートや発信元ポートがあります。それぞれ外部、内部 非武装の各ゾーンに対して設定できます。

ファイアウオールの設定を終えたら、 を押して ダイアログを抜けてください。ファイアウオール設定について、ゾーンごとの 概要が表示されます。ここでは設定内容を確認してください。許可するすべての サービスやポート、プロトコルのほか、すべてのカスタムルールが概要に表示 されます。設定を修正するには ボタンを、設定を 完了するには を押してください。

14.4.2. 手作業での設定¶

下記の章では、正しい設定を行なうための手順を段階ごとに説明しています。

それぞれの設定項目には、ファイアウオール関連の設定なのか、それとも

マスカレード関連の設定なのかを示すマークが付けられています。また、ポート

の範囲 (たとえば 500:510) については、それぞれの環境に

あわせて適切に読み替えてください。また、 DMZ (非武装ゾーン) 関連の設定は

ここでは説明していません。このゾーンは、たとえば大規模なネットワーク

(たとえば企業用のネットワーク) など、より複雑なネットワークインフラを

設定したい場合にのみ使用するもので、より難しい設定を必要とするほか、

ネットワークに関してより深い知識を必要とするものです。

手作業での設定を行なうにあたって、まずは YaST の システムサービス (ランレベル) モジュール

を利用して、 SuSEfirewall2 のサービスをお使いのランレベル (一般的には 3 か

5 のはずです) で有効に設定してください。これにより、

/etc/init.d/rc?.d/ ディレクトリ内に SuSEfirewall2_*

スクリプトに対するシンボリックリンクが作成されます。

FW_DEV_EXT(ファイアウオール, マスカレードの両方で要設定)インターネットに接続されているデバイスを指定します。モデムで接続している 場合は

ppp0を、 ISDN (YaST の ISDN モジュールで設定している場合のみ。日本国内の場合、一般的には モデム接続と同じ設定を使用します) で接続している場合はippp0を、 DSL 接続を行なっている 場合はdsl0をそれぞれ指定します。なおautoを指定すると、デフォルトルートに設定されている デバイスを使用します。FW_DEV_INT(ファイアウオール, マスカレードの両方で要設定)内部のプライベートネットワークに接続されているデバイス (たとえば

eth0など) を指定します。内部ネットワークが存在 せず、ホスト単体を保護すれば十分である場合は、何も指定しなくても かまいません。FW_ROUTE(ファイアウオール, マスカレードの両方で要設定)マスカレード機能を必要とする場合は、この設定には

yesに設定します。内部のホストはプライベートアドレス (たとえば192.168.x.xなど) であることになるので、インターネット ルータで無視されるため、 特別な設定を行なわない限り、外部からアクセスすることはできなくなります。マスカレード機能を使用しない場合で、内部ネットワークに対してアクセスを 許可したい場合にも、

yesを設定します。この場合は、 内部のホストについても、公式に登録済みの IP アドレス (つまりプライベートアドレスではない IP アドレス) である必要があります。 通常は外部から内部のネットワークにアクセスさせるべき ではありません 。FW_MASQUERADE(マスカレードで要設定)マスカレード機能を必要とする場合は、ここに

yesを設定 します。これにより、内部のホストから (アドレス変換を行なうことで仮想的に) 外部のインターネットにアクセスできるようになります。なお、内部のネットワーク とインターネットをつなぐ場合、プロキシサーバを使用するとより機密を保持する 環境を構築することができます。プロキシサーバがインターネットアクセスの 機能を提供する場合、マスカレード機能は不要です。FW_MASQ_NETS(マスカレードで要設定)マスカレード機能を適用するホストやネットワークを指定します。複数の項目を 指定する場合は、それぞれ半角のスペースで区切ります。たとえば下記のように なります:

FW_MASQ_NETS="192.168.0.0/24 192.168.10.1"

FW_PROTECT_FROM_INT(ファイアウオールで要設定)内部ネットワークを発信元とする攻撃について、このファイアウオールで 保護を行なう必要がある場合、この値を

yesに設定します。yesに設定した場合は、内部ネットワークに公開する サービスを明示的に指定する必要があります。それぞれFW_SERVICES_INT_TCPやFW_SERVICES_INT_UDPをお読みください。FW_SERVICES_EXT_TCP(ファイアウオールで要設定)外部ネットワークに対して公開する TCP ポートを指定します。いかなるサービスも 提供しない通常のワークステーションの場合、ここには何も指定しないでください。

FW_SERVICES_EXT_UDP(ファイアウオールで要設定)外部ネットワークに対して UDP のサービスを実行し、公開したい場合にのみ 設定します。それ以外の場合は何も指定しないでください。なお、 UDP のサービス としては DNS サーバや IPsec, TFTP, DHCP などのサービスがあります。これらを 公開したい場合は、使用する UDP ポートを指定します。

FW_SERVICES_ACCEPT_EXT(ファイアウオールで要設定)インターネットに対して公開するサービスの一覧を指定します。これは

FW_SERVICES_EXT_TCPやFW_SERVICES_EXT_UDPでの設定をより汎用的にした設定 項目で、FW_TRUSTED_NETSでの設定よりはより詳しい 設定になっています。半角スペースで区切るタイプの一覧を指定し、それぞれの項目はネットワーク,プロトコル[,宛先ポート][,発信元ポート]0/0,tcp,22や0/0,tcp,22,,hitcount=3,blockseconds=60,recentname=sshのように指定します。後者は、 1 つのアドレスから 1 分あたり 3 回までの接続を 許可する、というルールになります。FW_SERVICES_INT_TCP(ファイアウオールで要設定)この設定では、内部ネットワークに対して公開するサービスを指定します。 記述方法は

FW_SERVICES_EXT_TCPと同じですが、 設定は 内部の ネットワークに対して適用されます。 なお、この設定はFW_PROTECT_FROM_INTをyesに設定した場合のみ必要な項目です。FW_SERVICES_INT_UDP(ファイアウオールで要設定)FW_SERVICES_INT_TCPをお読みください。FW_SERVICES_ACCEPT_INT(ファイアウオールで要設定)内部のホストに対して公開するサービスの一覧を設定します。 詳しくは

FW_SERVICES_ACCEPT_EXTをお読みください。FW_SERVICES_ACCEPT_RELATED_*(ファイアウオールで要設定)これは netfilter における

RELATED(関連パケット) に関する SuSEfirewall2 の設定項目です。たとえば Samba のブロードキャストパケットに対して、より細かい許可を 設定する場合、従来は

関連するパケットを無条件に 受け入れることはできませんでした。FW_SERVICES_ACCEPT_RELATED_で始まる設定を 使用すると、特定のネットワークやプロトコルに対して、関連するパケットを限定的に許可できるようになります。これは接続追跡用 (コネクショントラッキング; conntrack) のモジュール を

FW_LOAD_MODULES内に設定することで実現 できるもので、これらのモジュールがパケットの関連性を判断し、自動的に 受け入れるかどうかを指定することができます。また、FW_SERVICES_ACCEPT_RELATED_で始まる設定も 適切に設定しなければなりません。FW_CUSTOMRULES(ファイアウオールで要設定)カスタムルールを設定する場合は、この行のコメントを外してください。 設定例は

/etc/sysconfig/scripts/SuSEfirewall2-customにあります。

ファイアウオールを設定したあとは設定を確認します。

root で rcSuSEfirewall2 start と入力すると、

ファイアウオールのルールが作成されます。 telnet

などのツールを利用し、本当に外部のホストから接続ができなくなっているか

どうかを確認してください。また、接続を拒否した場合は、下記のようなログが

/var/log/messages 内に記録されているはずです:

Mar 15 13:21:38 linux kernel: SFW2-INext-DROP-DEFLT IN=eth0 OUT= MAC=00:80:c8:94:c3:e7:00:a0:c9:4d:27:56:08:00 SRC=192.168.10.0 DST=192.168.10.1 LEN=60 TOS=0x10 PREC=0x00 TTL=64 ID=15330 DF PROTO=TCP SPT=48091 DPT=23 WINDOW=5840 RES=0x00 SYN URGP=0 OPT (020405B40402080A061AFEBC0000000001030300)

ファイアウオールをテストする場合は、 nmap (ポートスキャナ) や OpenVAS

(Open Vulnerability Assessment System; オープン脆弱性調査システム)

も利用できます。 nmap のドキュメンテーションは、 nmap のパッケージを

インストールしたあと、 /usr/share/doc/packages/nmap

内にあります。また OpenVAS のドキュメンテーションは、

http://www.openvas.org をお読みください。

14.5. さらなる情報¶

SuSEfirewall2 パッケージに関する最新情報や

その他のドキュメンテーションについては、

/usr/share/doc/packages/SuSEfirewall2 をお読みください。

それ以外にも、 netfilter と iptables のプロジェクトの Web ページ

http://www.netfilter.org には、多数の言語で数多くの

ドキュメンテーションが提供されています。