第16章 X.509 証明書の管理¶

概要

大多数の認証の仕組みでは、暗号化の手順をベースにした作りになっています。 たとえばデジタル証明書では、所有者に対して暗号鍵を割り当てる仕組みで、 暗号化はデジタル証明書の仕組みの中で重要な役割になっています。これらの 証明書は通信で利用されているほか、企業の ID カードなどでも利用されて います。証明書の生成と管理は、多くの場合商用サービスを提供する公式の機関 によって処理されていますが、必要であれば自身でその作業を行なうことも可能 です。たとえば、企業が個人情報を第三者に渡したくない場合などが、それに 当てはまります。

YaST には、デジタル X.509 証明書を管理する作業のうち、基礎的な機能を 提供する 2 種類のモジュールがあります。下記の章では、デジタル証明書の 基礎と、デジタル証明書の作成や管理に関する YaST の使用方法のそれぞれ を説明しています。

16.1. デジタル証明書の仕組み¶

デジタル証明書では、暗号化処理を利用して暗号化を行ない、権限のないユーザに 対するデータへのアクセスから保護します。また、ユーザデータは 2 番目のデータレコード (鍵 と呼びます) を利用して 暗号化を行ないます。鍵はユーザデータに対して数学的な処理を行なうもので、 変換されたデータは (鍵無しでは) 解読できなくなります。今では、一般的には このような非対称の暗号化方法 (公開鍵手順 と呼びます) を利用します。鍵は必ず 1 対のものとして存在しています:

- 機密鍵

機密鍵は、鍵の所有者が安全な場所に保存しておかなければならないものです。 機密鍵を誤って公開してしまうと鍵対による暗号化の安全性が保てなくなり、 機密鍵を持っていれば誰でもデータを解読できてしまいます。

- 公開鍵

公開鍵は第三者が利用できるよう、鍵の所有者が公開して配布するものです。

16.1.1. 鍵の正当性¶

公開鍵の作業は広く用いられている仕組みであるため、多数の公開鍵が流通して いるのが現状です。このシステムをうまく動かすには、それぞれのユーザが互いの 間違いのない公開鍵を知っておく必要があることから、信頼できる機関が各ユーザ の公開鍵を検証し、その検証結果を機関の公開鍵付きの証明書で示す必要が あります。このような証明書には公開鍵のほか、証明書を発行した機関のデジタル 証明書が含まれます。

公開鍵を含む証明書に対して、公開や署名を行なう信頼機関は、証明書の発行や 取り消し、更新などの証明書管理に対しても責任を持つ機関で、証明書の仕組みに おける重要な役割を担っています。このような仕組みを 公開鍵 インフラストラクチャ や PKI などと呼びます。 PKI として知られているものの 1 つに、 OpenPGP というものがあります。これは中央の認証ポイントを用意することなく、証明書 を自由に発行できる仕組みです。これらの証明書は、 「既に信頼済みの」 他者が署名することによって信頼を受けることができます。

X.509 公開鍵インフラストラクチャ (PKIX) は IETF (Internet Engineering Task Force) が定義するもう 1 つのモデルで、現在ではほとんどすべての公開鍵ベースの PKI のモデルとして 使用されています。このモデルでは、認証は 証明機関 (CA) と呼ばれる機関が階層構造の形で実施します。もっとも根幹にある CA をルート CA と呼び、すべての子 CA (下位 CA) の正当性を証明します。もっとも階層の低い (木構造で言うところの末端) の CA が、ユーザに対する証明書を発行します。 ユーザの証明書はルート CA から順に証明構造をたどることによって、正当性を 検証することができるようになっています。

このように、 PKI の仕組みは CA の証明書の信頼性に依存した作りになっています。 PKI の利用者に対して証明書の発行基準を明らかにするため、 PKI の運用者は 認証局運用規定 (CPS) を規定し、証明書の管理手順を 表明しておくのがよいでしょう。これにより、 PKI が信頼性のある証明書を 発行できるかどうかを確認することができます。

16.1.2. X.509 証明書¶

X.509 証明書は複数のフィールドから構成されるデータ構造で、任意の拡張を 含むこともできるようになっています。固定のフィールドには主に鍵の所有者に 関する情報や公開鍵、発行元の CA に関する情報 (名前と署名) などがあります。 セキュリティ上の理由から、証明書は有効期限が限定されているべきもので、 有効期限を示すフィールドも証明書内に存在しています。 CA は、この有効期限 が切れるまでの間、証明書の正当性を保証することになります。また、 CPS についても、有効期限が切れるまでに新しい証明書を作成して配布する必要が あることから、 PKI (発行元 CA) で必要になります。

拡張フィールドには任意の追加情報を含めることができます。その項目が critical (重要) であるものと記されている場合にのみ、 項目を解釈するためのアプリケーションが必要となります。アプリケーションが 重要項目を解釈できない場合、証明書を拒否しなければなりません。また、拡張に よっては、署名や暗号化など、特定のアプリケーションに有用な項目です。

表 16.1 では、バージョン 3 の X.509 証明書で使用される基本的な項目について 説明を記しています。

表16.1 X.509v3 証明書¶

|

項目 |

内容 |

|---|---|

|

バージョン |

証明書のバージョン。例: v3 |

|

シリアル番号 |

ユニークな証明書 ID (整数) |

|

署名 |

証明書に署名する際に使用したアルゴリズムの ID |

|

発行者 |

発行した機関 (CA) のユニーク名 (DN) |

|

有効期限 |

証明書が有効である範囲 |

|

サブジェクト |

所有者のユニーク名 (DN) |

|

サブジェクト公開鍵情報 |

所有者の公開鍵と、アルゴリズムの ID |

|

発行者ユニーク ID |

発行元 CA のユニーク ID (オプション) |

|

サブジェクトユニーク ID |

所有者のユニーク ID (オプション) |

|

拡張 |

任意の拡張情報。たとえば 「鍵の使用法」 や 「基本制限」 など。 |

16.1.3. X.509 証明書の無効化¶

証明書が有効期限切れよりも前に信頼のできない状態になってしまった場合、 それらの証明書は即時に無効化されなければなりません。このような措置は、 たとえば機密鍵が誤って漏洩してしまったような場合があげられます。証明書の 無効化は、特に機密鍵がユーザの証明書ではなく CA に属するものであるような 場合に重要です。この場合、その CA で発行されたすべてのユーザ証明書は 即時に無効化されなければなりません。証明書が無効化されると PKI (対象の CA) は、その無効化情報を 証明書失効リスト (CRL) を利用して配布しなければなりません。

これらの一覧は、 CA が一定の間隔で提供するもので、公式の CRL 配布 ポイント (CDP) と呼ばれる箇所に配置されます。 CDP には任意で証明書内の 拡張を命名することもできるため、確認を行ないたい利用者は検証目的で現在の CRL にアクセスすることができます。これを オンライン証明書状態 プロトコル (OCSP) と呼びます。なお CRL の正当性は、 CA 自身が 発行する署名によって保証をおこうなことになります。 表 16.2 には、 X.509 CRL で使用する基本的な項目を示しています。

表16.2 X.509 証明書失効リスト (CRL)¶

|

項目 |

内容 |

|---|---|

|

バージョン |

CRL のバージョン。例: v2 |

|

署名 |

CRL に署名する際に使用したアルゴリズムの ID |

|

発行者 |

CRL を発行した機関 (一般に発行元の CA) のユニーク名 (DN) |

|

更新日時 |

CRL の発行日時 |

|

次回更新日時 |

次回の CRL 発行日時 |

|

失効済み証明書の一覧 |

各項目には証明書のシリアル番号と失効した日時、およびその他の拡張 (CRL 項目の拡張) が含まれています。 |

|

拡張 |

任意の CRL 拡張 |

16.1.4. 証明書と CRL のリポジトリ¶

CA における証明書と CRL は、 リポジトリ を介して 広くアクセスできなければなりません。証明書や CRL は、自身の偽造を防ぐ目的 で署名されていることから、リポジトリ自身を特別な方法で保護したりする必要 はありません。その代わり、できるだけシンプルかつ高速なアクセス手段を提供 する必要があります。この理由から、証明書は LDAP や HTTP サーバ上で提供する のがよいでしょう。 LDAP についての説明は 第4章 ディレクトリサービス LDAP をお読みください。また、 第20章 Apache HTTP サーバ (↑リファレンス) には HTTP サーバに関する情報が記載されています。

16.1.5. プロプライエタリな PKI¶

YaST には X.509 証明書を管理するための基本的な機能を提供するモジュール があります。これは CA や副 CA の作成のほか、それらの証明書を作成する 機能も備えています。 PKI のサービスは単純に証明書や CRL を作成したり 配布したりするだけではなく、証明書や CRL の更新を継続して行なうための厳密に 設計された管理構造を必要とします。このような構造は商用の PKI 製品として 提供されていて、部分的ではありますがこれらを自動化することができます。 YaST では CA や証明書の作成や配布機能を提供していますが、現時点では 上述の管理構造までは提供していません。小規模な PKI を構築するにあたっては YaST のモジュールで十分ですが、 「公式の」 PKI や商用目的の PKI を構築する場合は、製品のご利用をお勧めします。

16.2. CA 管理用の YaST モジュール¶

YaST では 2 種類の基本的な CA 管理機能を提供しています。ここでは これらのモジュールを利用した主な作業について説明しています。

16.2.1. ルート CA の作成¶

PKI を設定するにあたっての最初の手順は、ルート CA を作成することです。 下記の手順で行なってください:

YaST を起動し、 + を選択します。

を押します。

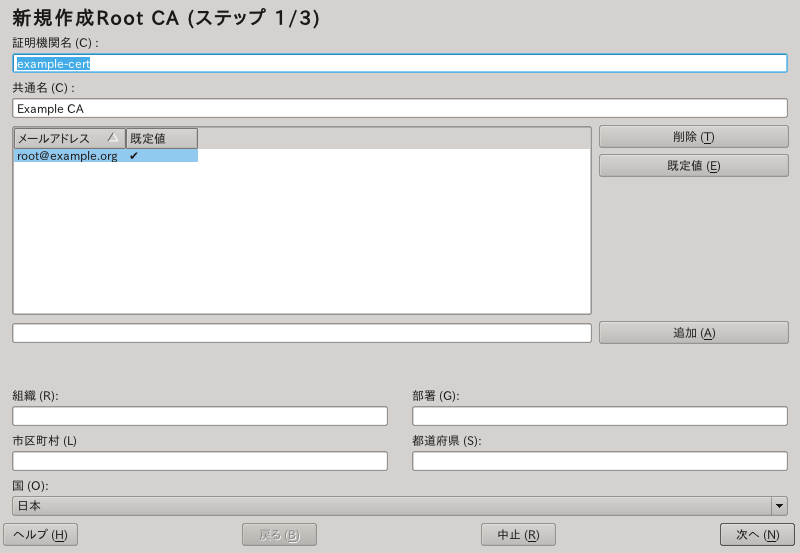

最初のダイアログ (図 16.1) では、 CA に対する基本情報を入力します。 それぞれのテキスト項目の意味は以下の通りです:

CA の技術名を入力します。ディレクトリ名などは、ここで入力した名前を もとにして既定値が作成されます。また、ヘルプに表示されているとおり、 利用可能な文字に制限があることに注意してください。また、技術名は モジュールを起動したときに表示される名前でもあります。

CA を参照する際に使用する名前を指定します。

CA のユーザから見ることのできるメールアドレスには、複数のアドレスを 設定することができます。これらは問い合わせの際に便利な項目です。

CA の運用している国を選択します。

- , , ,

いずれも任意指定の値です。

を押して進みます。

2 番目のダイアログでは、パスワードを入力します。ここで入力した パスワードは、 CA を使用する際に求められるもので、副 CA の作成や 証明書の作成の際に必要となります。残りの項目の意味は下記の通りです:

には自動的に値が設定されていて、アプリケーション 側でその長さの鍵を利用できない場合を除き、既定値を変更する必要は ありません。より長い鍵 (数値の大きな鍵) ほど、入力したパスワードの 機密性が高まります。

CA の場合、 の既定値は 3650 日 (約 10 年) になっています。このような長い期間になっているのは、無効になった CA の 証明書を置き換えるのは、管理上の手間が非常に大きくかかるためです。

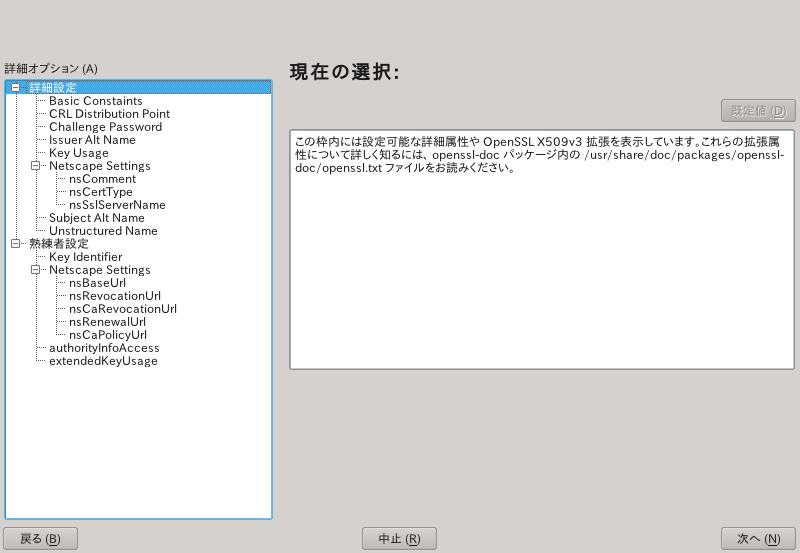

なお、 を押すと、 X.509 拡張 (図16.4「YaST CA モジュール—拡張設定」) について、より詳しい値を設定する ためのダイアログが表示されます。これらの値にはそれぞれ既定値が存在していて、 特段の理由が無い限り変更すべきではありません。 を押すと先に進みます。

最後に概要を確認します。 YaST では確認のため、現時点での設定を表示します。 を押して作成処理を行なうと、概要画面にルート CA が表示されるようになります。

![[Tip]](static/images/tip.png) | |

一般的には、ルート CA に対してユーザの証明書を発行するのは不適切です。 少なくとも 1 段階の副 CA を用意し、ユーザ証明書はその副 CA から発行して ください。このようにすることで、ルート CA が独立した存在となるため、 機密の保護がより容易になり、ルート CA への攻撃が非常に難しいものとなります。 | |

16.2.2. パスワードの変更¶

お使いの CA に対するパスワードを変更するには、下記の手順で行ないます:

YaST を起動し、 CA モジュールを開きます。

パスワードを変更したいルート CA を選び、 を押します。

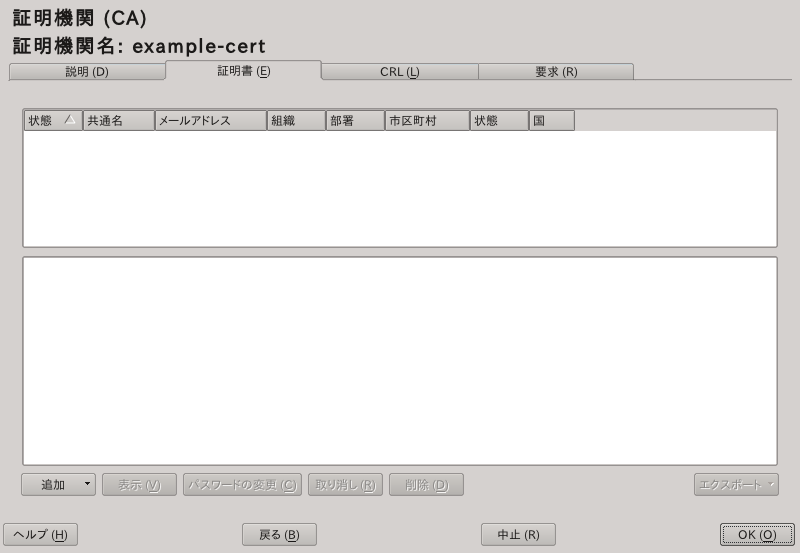

まずは CA の現在のパスワードを入力します。すると YaST は、 CA の情報を タブ内に表示します (図 16.2 をご覧ください) 。

ボタンを押し、 を選択します。ダイアログボックスが表示されます。

それぞれ既存のパスワードと、新しく設定するパスワードを入力します。

最後に を押せば完了です。

16.2.3. 下位 CA の作成と失効化¶

下位 CA の作成方法は、ルート CA と全く同じです。

![[Note]](static/images/note.png) | |

ただし、下位 CA の有効期限は、 「親の (下位 CA の発行元の)」 CA の有効期限内に存在しなければならないことに注意してください。下位 CA は 常に 「親の」 CA より後に作成しなければならないため、既定値の まま作成しようとするとエラーメッセージが表示されてしまいます。このような エラーを避けるには、有効期限の値を許容範囲内で設定してください。 | |

下記の手順で行ないます:

YaST を起動し、 CA モジュールを開きます。

下位 CA を作成したいルート CA を選び、 を押します。

初めて CA に入る場合は、パスワードを入力します。すると YaST は、 CA の情報を タブ内に表示します (図 16.2 をご覧ください) 。

を押してから を選択します。ルート CA を作成したときと同じダイアログが表示されます。

16.2.1項 「ルート CA の作成」 と同じ手順で作業を行ないます。

すべての CA に対して同じパスワードを設定することもできます。この場合は、 を選択してください。このようにすることで、ルート CA と同じパスワードを 下位 CA に設定することができるため、 CA に対するパスワード管理の手間を 減らすことができます。

![[Note]](static/images/note.png)

正しい有効期間の設定について 下位 CA 用に設定する有効期間は、ルート CA の有効期間よりも短くしなければ ならないことに注意してください。

作成が完了したら、 のタブを選択します。ここでは、 誤って発行してしまった場合など、不要な証明書をリセットすることができます。 それぞれ証明書を選択して、 ボタンを押してください。 なお、取り消しの作業だけでは、下位 CA を無効化することができません。 CRL 内に 取り消した下位 CA の情報を配布する必要があります。 CRL の作成方法については 16.2.6項 「証明書失効リスト (CRL) の作成」 をお読みください。

最後に を押せば完了です。

16.2.4. ユーザ証明書の作成と失効化¶

クライアントやサーバの証明書の作成は、 16.2.1項 「ルート CA の作成」 で説明している CA の作成ととてもよく似ていて、同じようなやり方で作成することができます。 たとえば電子メール署名用の証明書であれば、電子メールのプログラムに取り込む 際、そのユーザのメールアドレス (機密鍵の所有者) が証明書に書かれていなければ なりません。また、暗号化の際に証明書を利用するような場合では、受信者 (公開鍵 の所有者) 電子メールアドレスが証明書に書かれていなければなりません。 サーバやクライアントに対する証明書の場合は、それぞれサーバやクライアントの ホスト名が に書かれていなければなりません。 いずれの場合も、有効期限の既定値は 365 日です。

サーバやクライアントの証明書を作成するには、下記の手順で行ないます:

YaST を起動し、 CA モジュールを開きます。

証明書を作成したいルート CA を選び、 を押します。

初めて CA に入る場合は、パスワードを入力します。すると YaST は、 CA の情報を タブ内に表示します。

タブに移動します (図 16.3 をご覧ください) 。

+ を選択し、サーバ証明書を作成します。

+ を選択し、クライアント証明書を作成します。 このとき、電子メールアドレスの入力は忘れずに実施してください。

を押せば完了です。

誤って発行してしまったりした不要な証明書を取り消すには、下記の手順で行ないます:

YaST を起動し、 CA モジュールを開きます。

証明書の発行元ルート CA を選び、 を押します。

初めて CA に入る場合は、パスワードを入力します。すると YaST は、 CA の情報を タブ内に表示します。

タブに移動します (16.2.3項 「下位 CA の作成と失効化」 をお読みください) 。

取り消したい証明書を選択し、 を押します。

証明書の取り消し理由を選択します。

を押せば完了です。

![[Note]](static/images/note.png) | |

なお、取り消しの作業だけでは、証明書を無効化することができません。 CRL 内に取り消した証明書の情報を配布する必要があります。 CRL の作成 方法については 16.2.6項 「証明書失効リスト (CRL) の作成」 を お読みください。 CRL に公開したあとであれば、 ボタンで取り消した証明書を完全に消去できるようになります。 | |

16.2.5. 既定値の変更¶

今までこれまでの章では、下位 CA やクライアント、サーバの各証明書の作成 手順を説明してきました。 X.509 の証明書の拡張部分を扱うには、特別な設定が 必要となります。これらの値にはそれぞれ既定値が存在していて、特段の理由が 無い限り変更すべきではありません。しかしながら、特別な理由から変更をする 必要がある場合があります。このような場合は既定値を変更してください。 それ以外の場合は、証明書の作成時に毎回設定してください。

YaST を起動し、 CA モジュールを開きます。

設定を変更したいルート CA に入ります。 16.2.3項 「下位 CA の作成と失効化」 の手順で行なってください。

+ を押します。

変更を行ないたい対象を選択します。既定値の変更ダイアログが 図16.4「YaST CA モジュール—拡張設定」 のように表示されます。

左側で設定を変更したい項目を選び、右側でそれぞれの値を変更します。

を押すと概要を表示することができます。

最後に を押すと設定を保存することができます。

![[Note]](static/images/note.png) | |

ここで設定した既定値は、これ以降に作成した証明書だけに適用されます。 既に存在する CA や証明書については、変更は行ないません。 | |

16.2.6. 証明書失効リスト (CRL) の作成¶

証明書を誤って発行してしまった場合など、不要な証明書は使用できないように するため、取り消し処理を行なわなければなりません。それぞれ取り消し処理 の手順については、 16.2.3項 「下位 CA の作成と失効化」 (下位 CA の場合) や 16.2.4項 「ユーザ証明書の作成と失効化」 (ユーザ証明書の場合) で説明を行なっています。それぞれの作業後、 CRL を作成して 取り消した情報を公開しなければなりません。

なお、システムはそれぞれの CA に対して 1 つの CRL のみを管理します。 CRL を 作成したり更新したりするには、下記の手順で行ないます:

YaST を起動し、 CA モジュールを開きます。

CRL を作成したいルート CA に入ります。 16.2.3項 「下位 CA の作成と失効化」 の手順で行なってください。

を選択します。対象の CA に対して、最近作成した CRL の概要を表わすダイアログが表示されます。

新たに取り消した下位 CA や証明書がある場合は、 を押して新しい CRL を作成します。

まずは新しく生成する CRL の有効期間を指定します (既定値: 30 日) 。

を押して CRL を生成して表示します。この後、生成した CRL を公開しなければなりません。

![[Note]](static/images/note.png) | |

CRL を検証することのできるアプリケーションは、 CRL が利用できないような 場合や有効期限が切れているような場合、すべての証明書を受け付けなくなります。 PKI の提供元としては、現在の CRL の有効期限が切れる前に新しい CRL を生成し、 公開する義務を負うことに注意してください。 YaST では、このような作業の 自動化までは行なっていません。 | |

16.2.7. LDAP に対する CA オブジェクトのエクスポート¶

LDAP にエクスポートするには、対象のコンピュータを YaST LDAP クライアント を利用して設定する必要があります。ダイアログの各項目に入力を行なうことで、 使用する LDAP サーバの情報を実行時に取得するようになります。 YaST LDAP クライアントモジュールを利用しない場合は (それでもエクスポート機能は動作 しますが) 、すべての LDAP データを手作業で入力しなければなりません。 また、複数のパスワードを入力する必要もあります (詳しくは 表16.3「LDAP エクスポート時のパスワード」 をお読みください) 。

表16.3 LDAP エクスポート時のパスワード¶

|

パスワード |

意味 |

|---|---|

|

LDAP パスワード |

LDAP ツリー内の項目を作成する際の認証 |

|

証明書パスワード |

証明書をエクスポートする際の認証 |

|

新しい証明書パスワード |

LDAP エクスポートの際には PKCS12 形式を利用します。この形式の場合、 エクスポートした証明書に対して、新しいパスワードの付与が強制され ます。 |

証明書, CA, CRL をそれぞれ LDAP にエクスポートすることができます。

- CA の LDAP へのエクスポート

CA をエクスポートするには、まず 16.2.3項 「下位 CA の作成と失効化」 の手順で CA を設定します。その後、続くダイアログで + を選択します。すると、 LDAP の情報を入力するダイアログが 表示されます。既に YaST LDAP クライアントで設定が完了している場合は、 表示された項目が部分的に記入済みの状態で表示されます。それ以外の場合は すべてのデータを手作業で入力してください。必要なデータを入力すると、 「caCertificate」 という属性項目が個別のツリー内に作成されます。

- 証明書の LDAP へのエクスポート

エクスポートしたい証明書を含む CA (証明機関) に入り、 タブを選択します。表示されたダイアログの上半分で 証明書を選択し、 + を選択します。 ここで入力する LDAP データは、 CA をエクスポートする場合と同様です。 証明書は LDAP ツリー内で指定したユーザオブジェクト内の、 「userCertificate」 (PEM 形式) と 「userPKCS12」 (PKCS12 形式) の属性に保存されます。

- CRL の LDAP へのエクスポート

エクスポートしたい CRL を含む CA (証明機関) に入り、 タブを選択します。必要であれば新しい CRL を作成し、 を押します。すると、各種のパラメータ設定を 行なうためのダイアログが表示されます。エクスポート処理は一度だけ行なうこと ができるほか、一定の時間間隔で繰り返し実行することもできます。まずは にチェックを入れ、必要な LDAP 情報を 入力してください。一定の時間間隔でエクスポートしたい場合は、 のラジオボタンを選択し、 間隔を指定してください。

16.2.8. CA オブジェクトのファイルへのエクスポート¶

お使いのコンピュータに CA を管理するためのリポジトリを設定している場合、 このオプションを利用することで、 CA オブジェクトを直接ファイルに作成する ことができます。この場合、 PEM や DER, PKCS12 など、複数の出力形式に 対応しています。 PEM の場合は、証明書とともに鍵を含めるかどうかと、鍵を 暗号化するかどうかを選択することができます。また、 PKCS12 の場合は、 証明パスをあわせてエクスポートすることもできます。

ファイルへのエクスポートは、 LDAP に対する CA のエクスポートや証明書の エクスポートと同じで、 16.2.7項 「LDAP に対する CA オブジェクトのエクスポート」 の手順で作業を行ないます。このとき、 ではなく を選択する必要がある ことに注意してください。これにより、出力形式とパスワード、および ファイル名を指定できるようになります。最後に を 押すと、指定した場所に証明書が保存されます。

CRL の場合は を押した後 を選択します。あとは出力形式 (PEM または DER) を選択し、出力先パスを指定します。最後に を押すと、指定した場所に出力されます。

![[Tip]](static/images/tip.png) | |

エクスポート処理は、ファイルシステム内であれば任意の場所を指定できます。

それ以外にも、たとえば USB メモリなど、外部メディアに CA オブジェクトを

保存することもできます。お使いのシステムに内蔵されているハードディスク

以外の場所を指定する場合、一般的には | |

16.2.9. 共通サーバ証明書のインポート¶

CA を管理するサーバ上で YaST を利用してサーバ証明書を作成した場合、 メディアなどにエクスポートして対象のサーバに複製する必要があります。 対象のサーバではこれを 共通サーバ証明書 と呼びます。 このインポート作業はインストール中に実施することができるほか、 YaST を利用して後から行なうこともできます。

![[Note]](static/images/note.png) | |

証明書を正しくインポートするには、 PKCS12 形式のうちのいずれかを利用 する必要があります。 | |

共通サーバ証明書は /etc/ssl/servercerts ディレクトリ内に 保管され、 CA 機能に対応するすべてのサービスから利用できるようになります。 また、この証明書の有効期限が切れた場合も、同じ手順で簡単に入れ替えることが できるようになっています。証明書を入れ替えた後は、対象のサービスを再起動 することで新しい証明書を利用できるようになります。

![[Tip]](static/images/tip.png) | |

を選択すると、ファイルシステム内の任意の 場所を選択することができるようになります。インポートの処理はハードディスク のほか、 USB メモリなどの外部メディアも選択することができます。 | |

共通サーバ証明書をインポートするには、下記の手順で行ないます:

YaST を起動し、 内にある を選択します。

YaST のモジュールが起動すると、説明欄に現在の証明書に関するデータが 表示されます。

を押し、証明書を選択します。

パスワードを入力して を押します。証明書が取り 込まれ、説明欄に新しい証明書の情報が表示されるようになります。

最後に を押し、 YaST を完了します。

16.3. さらなる情報¶

X.509 証明書について、詳しい情報は http://www.ietf.org/html.charters/pkix-charter.html をお読みください。