第24章 無線 LAN¶

目次

概要

無線 LAN はワイヤレス LAN や WLAN (Wireless Local Area Network) とも 呼ばれますが、これはモバイルコンピューティングにおいては欠くことの できない要素になっています。今やほとんどのラップトップコンピュータ には無線 LAN カードが搭載されています。この章では、 YaST を利用した 暗号化などの無線 LAN カード設定方法について記しています。 なお、無線 LAN は NetworkManager を利用して設定することも できます。詳しくは 第25章 NetworkManager の使用 をお読みください。

24.1. 無線 LAN 標準¶

無線 LAN は IEEE という業界団体が作成した 802.11 標準を利用して通信を 行なっています。もともとこの標準は最大転送速度を 2 Mbit/s (メガビット毎秒) としていましたが、転送速度を上げる目的で様々な仕様追加 が行なわれました。これらの仕様追加では変調方法や転送出力、転送レート (詳しくは 表24.1「様々な無線 LAN 標準の概要」 をお読みください) の見直しが行なわれました。また、多くの企業ではハードウエアに対して 独占技術や草案段階の機能を追加してきました。

表24.1 様々な無線 LAN 標準の概要¶

|

名前 |

帯域 (GHz) |

最大転送レート (Mbit/s) |

注意 |

|---|---|---|---|

|

802.11 (オリジナル) |

2.4 |

2 |

古い規格であり、今や対応機器はほとんど存在していません |

|

802.11a |

5 |

54 |

干渉に強い特性があります |

|

802.11b |

2.4 |

11 |

今はあまり使われていません |

|

802.11g |

2.4 |

54 |

11b との後方互換性があり、広く利用されています |

|

802.11n |

2.4, 5 (いずれか、または両方) |

300 |

一般的に利用されています |

802.11 オリジナルのカードは openSUSE® では対応していません。 多くのカードは 802.11a, 802.11b, 802.11g, 802.11n のいずれか (または これらのうちの複数) に対応しているためです。新しいカードでは 802.11n 標準に対応していますが、 802.11g としても利用できます。

24.2. 動作モード¶

無線ネットワークにおいては、高速で高品質でかつ機密の高い通信を行なう ため、様々な技術と設定が利用されます。動作モードが異なると異なる設定を 行なう必要があります。また、正しい認証方法を選択するのは難しく、利用 可能な暗号化にもそれぞれ異なるメリットやデメリット、間違いやすい点など が存在しています。

基本的に、無線ネットワークは下記の 3 つのネットワークモードに分類されます:

- 管理モード (マネージド、またはインフラストラクチャモードとも呼ばれるアクセスポイント経由の通信)

管理ネットワークには、管理要素であるアクセスポイントと呼ばれる ものが存在します。管理モードはインフラストラクチャモードとも 呼ばれ、このモードでは無線 LAN を利用するコンピュータの通信は全て そのアクセスポイントを介して行ないます。これにより、アクセスポイントは イーサネットとの接続ポイントとして動作します。また、特定のクライアント だけが接続できるようにするため、様々な認証メカニズム (WPA など) が 使用されます。

- アドホックモード (一対一ネットワーク)

アドホックネットワークにはアクセスポイントがありません。それぞれの 無線 LAN コンピュータは直接通信を行なうため、アドホックネットワークは 一般に管理モードよりも高速で通信することができます。ただし、アドホック ネットワークでは転送帯域と参加しているコンピュータ数によって、大幅に 速度が制限されることになります。また、このモードは WPA 認証には対応 していません。そのため、 WPA を利用したい場合はアドホックモードを利用 すべきではありません。

- マスターモード

マスターモードでは、お使いのネットワークカードをアクセスポイントとして 使用します。このモードを利用するには、お使いの無線 LAN カードがこの モードに対応している必要があります。お使いの無線 LAN カードについて、 詳しくは http://linux-wless.passys.nl をお読みください。

24.3. 認証¶

無線ネットワークは有線ネットワークに比べて傍受や妨害が容易であるため、 認証や暗号化方法に関する様々な標準が規定されています。オリジナル版の IEEE 802.11 標準では WEP (Wired Equivalent Privacy) という用語で規定 されていました。しかしながら WEP は機密が保てないことが証明されて しまった (24.6.3項 「セキュリティ」 をお読みください) ため、 WLAN industry (Wi-Fi Alliance に加わりました) は WPA と呼ばれる WEP の弱点を解消する拡張を規定しました。その後 WPA は IEEE 802.11i 標準 となって WPA の仕様を含むこととなり、各種の認証や暗号化 方法を規定する仕組みになりました。旧来の WPA は IEEE 802.11i のドラフト版 をベースにしていたため、 IEEE 802.11i は WPA2 としても知られています。

認可済みの端末だけが接続することができるよう、ネットワーク では下記のように様々な認証方法が使用されます:

- なし (オープン)

オープンシステムでは何も認証を必要としません。任意の端末が ネットワークに参加できます。ただし、 WEP 暗号を使用することは可能です。 詳しくは 24.4項 「暗号化」 をお読み ください。

- 共有鍵 (IEEE 802.11 による)

この方式では、 WEP 鍵を認証に使用します。 しかしながら、 WEP 鍵を認証に使用してしまうと容易に攻撃を受けてしまう ため、認証は必須ではありません。攻撃者がやるべきことは、端末とアクセス ポイントの通信を十分長く受信し続けることだけです。認証処理では両者が 同じ情報を交換します。 1 回は暗号化を行なった方式で、もう 1 回は暗号化 を行なわない方式で実施します。これにより、適切なツールを利用して鍵を 再構築することができるようになります。この方式では認証と暗号化の両方に WEP 鍵を使用するため、ネットワークのセキュリティを高めることには なりません。また、端末側は認証や暗号化、暗号化解除のために正しい WEP 鍵を設定しておく必要があります。鍵を持っていない端末は受信したパケット 解読できないため、認証を行なうべきかどうかに関わらず通信を行なうことが できなくなります。

- WPA-PSK (IEEE 802.1x では WPA-Personal とも呼ばれる)

WPA-PSK (PSK とは Pre Shared Key (事前共有鍵) の略) は、共有鍵と似た手順 で通信を行ないます。参加している全ての端末とアクセスポイントに同じ鍵を 設定します。鍵は 256 ビットの長さがあり、一般にパスフレーズという形で 入力を行ないます。このシステムには WPA-EAP のような複雑な鍵管理は不要 であるため、個人使用には便利な仕組みになっています。 そのため、 WPA-PSK は WPA 「Home (家庭用)」 と呼ばれる場合も あります。

- WPA-EAP (IEEE 802.1x では WPA-Enterprise とも呼ばれる)

実際のところ、 WPA-EAP (Extensible Authentication Protocol) は認証 システムではなく、認証情報を転送するためのプロトコルです。 WPA-EAP は 企業のような環境で無線ネットワークを守るために使用します。個人用の ネットワークではほとんど使用されません。そのため、 WPA-EAP は WPA 「Enterprise (企業用)」 と呼ばれる場合もあります。

WPA-EAP では Radius サーバと呼ばれるものを使用してユーザを認証します。 EAP では、サーバに対して接続と認証を行なうのに、下記に示す 3 種類の 方法を利用することができます:

Transport Layer Security (EAP-TLS): TLS 認証は、サーバとクライアント の間で証明書をお互いに交換し合うことによって認証を実現します。最初に サーバが自身の証明書をクライアントに対して提示し、クライアント側での 検証を行ないます。クライアント側でその証明書が正しいものであると判断 されると、今度はクライアント側からサーバに対して証明書を送信します。 TLS を機密に保つには、お使いのネットワーク内で証明書管理の インフラストラクチャが必要となります。このようなインフラストラクチャは、 個人用のネットワークではほとんど用意されていません。

Tunneled Transport Layer Security (EAP-TTSL)

Protected Extensible Authentication Protocol (EAP-PEAP): TTLS と PEAP は、いずれも 2 ステージから構成されるプロトコルです。最初の ステージで機密を保持できる接続を確立し、次のステージでクライアントの 認証データを交換します。 TLS による証明書管理インフラストラクチャが 存在する場合でも、証明書を管理するための手間が存在しない分だけ オーバーヘッドがずっと少なくなります。

24.4. 暗号化¶

認可されていないユーザが無線ネットワーク内で交換されているデータを読み 出したり、ネットワークに対するアクセス許可を得てしまったりすることを 防ぐため、様々な暗号化方法が提供されています:

- WEP (IEEE 802.11 による)

この標準では RC4 暗号化アルゴリズムを使用します。元々は 40 ビットの鍵長で暗号化を行なっていましたが、のちに 104 ビットの 鍵長にも対応するようになりました。それぞれ 40 ビット鍵を 64 ビット鍵と表わしたり、 104 ビット鍵を 128 ビット 鍵と表わしたりすることもありますが、それぞれ 24 ビット分を 初期ベクトルとして使用する分を含めているためです。しかしながら、 この標準にはいくつかの弱点が見つかっています。このシステムが生成した 鍵に対する攻撃は、ほとんどの場合で成功してしまいます。それでも全く 暗号化を行なわないよりは WEP を使用したほうがまだ適切です。

また、製造元によっては非標準の 「動的 WEP 」 を実装して いる場合があります。 WEP と全く同じ仕組みで同じ弱点を持っています が、鍵管理サービスを使用して鍵を定期的に変更する点で異なっています。

- TKIP (WPA/IEEE 802.11i による)

この鍵管理プロトコルは WPA 標準で規定されているもので、 WEP と同じ 暗号化方式を使用しますが、その弱点を克服しています。それは、それぞれ のデータパケットで新しい鍵を生成するため、これらの鍵への攻撃は 意味がなくなるためです。 TKIP は WPA-PSK と共に使用します。

- CCMP (IEEE 802.11i による)

CCMP は鍵管理を規定するものです。一般に WPA-EAP との接続で使用します が、 WPA-PSK でも使用することができます。暗号化方式は AES を使用する ため、 WEP 標準である RC4 よりは強い暗号になっています。

24.5. YaST を利用した設定¶

![[Important]](static/images/important.png) | 無線ネットワークにおけるセキュリティリスク |

|---|---|

無線 LAN の接続で暗号化を行なわないと、全てのネットワークデータに対して 第三者からの傍受を許す結果になってしまいます。利用可能な認証方法や暗号化 のうちのいずれかを利用して、お使いのネットワーク通信が保護されていることを ご確認ください。 また、お使いのハードウエアに対応するベストな暗号化方法をお使いください。 ただし、特定の暗号化方法を利用するには、ネットワーク内に存在する全ての デバイスがその暗号化方法に対応している必要があります。対応していない デバイスが存在した場合は、それらのデバイスは互いに通信できなくなって しまいます。たとえばお使いのルータが WEP と WPA の両方に対応している ものの、お使いの無線 LAN カードが WEP にしか対応していない場合、共通に 利用できる WEP を選択することになります。ただし、 WEP による暗号化は 何も暗号化をしないよりは良い程度のものであることに注意してください。 詳しくは 24.4項 「暗号化」 と 24.6.3項 「セキュリティ」 をお読みください。 | |

YaST で無線 LAN を設定するには、下記のパラメータを設定する必要があります:

- IP アドレス

固定の IP アドレスを設定するか、もしくはインターフェイスに対して動的な 割り当てを行なうため、 DHCP サーバを利用するように設定します。

- 操作モード

無線 LAN とお使いのマシンとの接続方法を設定します。これはネットワーク側の 要件によって異なります。詳しくは 24.2項 「動作モード」 をお読みください。

- ネットワーク名 (ESSID)

ネットワークを識別するための名称を設定します。

- 認証と暗号化に関する詳細

ネットワーク側で提供されている認証や暗号化方法に依存し、それぞれ 1 つ または複数の暗号鍵や証明書を設定します。

暗号鍵を入力するにあたっては、複数の入力方法があります。 , (WEP 暗号の場合にのみ利用できます), のいずれかを選択できます。

24.5.1. NetworkManager の無効化¶

無線 LAN カードは通常、インストール時に検出されます。お使いのマシンがモバイル 用途のコンピュータである場合は、既定で NetworkManager が有効になります。無線 LAN カード を YaST から設定する場合は、まず NetworkManager を無効に設定する必要があります:

rootで YaST を起動します。YaST コントロールセンター では、 + を選択し、 ダイアログを開きます。

お使いのネットワークが NetworkManager で制御されるように設定されている場合、 YaST でネットワーク設定を編集できない旨の警告メッセージが表示されます。

YaST で編集できるようにするには、 を押して メッセージを閉じ、 タブにある を選択します。

ここから先の設定については、 24.5.2項 「アクセスポイントを利用する設定」 または 24.5.3項 「Ad-Hoc (アドホック) ネットワークの構成」 の手順に従って ください。

設定が終わったら、 を押してネットワーク設定を 保存します。

24.5.2. アクセスポイントを利用する設定¶

この章では、お使いの無線 LAN カードを (外付けの) アクセスポイントに接続する 設定、もしくはお使いの無線 LAN カード自身をアクセスポイントとする設定 (ただし後者についてはお使いの無線 LAN カード側での対応が必要です) について、 手順を示しています。アクセスポイントを利用しない種類のネットワークを設定する 場合は、 24.5.3項 「Ad-Hoc (アドホック) ネットワークの構成」 をお読みください。

手順24.1 お使いの無線 LAN カードについてアクセスポイントを利用するよう設定する方法¶

YaST を起動し、 ダイアログを開きます。

タブに移動し、システムで検出された全てのネットワーク デバイスを表示します。一般的なネットワーク設定について、詳しくは 13.4項 「YaST を利用したネットワーク接続の設定」 をお読みください。

一覧から無線 LAN カードを選択し、 ボタンを押して ダイアログを表示します。

のタブでは、お使いのマシンに対して動的な IP を 割り当てるか、もしくは固定で割り当てるかを設定します。通常は を選択し、 を選びます。

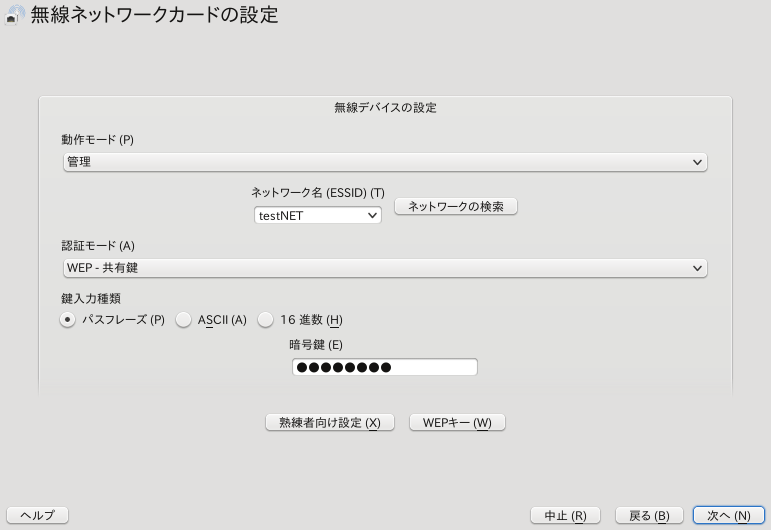

を押して、 ダイアログに移動します。

お使いの無線 LAN カードからアクセスポイントに接続する場合は、 を に設定します。

逆にお使いの無線 LAN カードをアクセスポイントとして設定したい場合は、 を に設定します。 ただし、このモードは必ずしも全ての無線 LAN カードで利用できるとは限らない ことに注意してください。

![[Note]](static/images/note.png)

WPA-PSK または WPA-EAP の使用 WPA-PSK または WPA-EAP の認証モードを使用したい場合は、動作モードを に設定しなければなりません。

特定のネットワークに接続するには、 に名称を入力します。名称を直接入力する以外にも、 を押して利用可能なネットワークの 一覧から選択することもできます。

無線ネットワーク内に存在し、相互に通信する全ての端末には、同じ ESSID を 設定する必要があります。 ESSID を設定しない場合、お使いの無線 LAN カードは、 自動的に最も強い信号強度のアクセスポイントに接続しようとします。

![[Note]](static/images/note.png)

WPA 認証には ESSID が必要です 認証を選択した場合、ネットワーク名 (ESSID) は 必ず設定しなければなりません。

次にお使いのネットワークでの を選択します。 どのモードが適切であるかについては、お使いの無線 LAN カードのドライバと、 ネットワーク内にある他のデバイスの機能に依存して決まります。

を に設定 した場合は、 を押すと設定が完了します。最後に 潜在的なセキュリティリスクに関するメッセージを確認し、 タブ (新しく設定した無線 LAN カードが表示されているはずです) から を押して終了です。

その他の認証モードを選択した場合は、 手順24.2「暗号化の詳細設定の入力」 に進みます。

手順24.2 暗号化の詳細設定の入力¶

下記に示す認証モードの場合、暗号鍵を設定する必要があります: , ,

WEP の場合は 1 つだけ鍵を指定すれば十分です。ただし、お使いのステーションに 対しては最大で 4 つまでの異なる鍵を設定することができます。これらのうちの いずれか 1 つの鍵を既定の鍵として設定し、暗号化に使用することになります。 その他の鍵は復号化の際にのみ使用されます。既定では鍵の長さが 128 ビットに なっていますが、 64 ビットの鍵を選択して設定することもできます。

より高いセキュリティを実現するには、 RADIUS サーバを利用してユーザの認証を

行なう WPA-EAP をお使いください。サーバで認証を行なう際には、 3 種類の

認証方法、それぞれ TLS, TTLS, PEAP と呼ばれる方法を利用することができます。

WPA-EAP に必要な資格情報と証明書は、 RADIUS サーバで利用できる認証方法に

よって決まります。 YaST は /etc/cert ディレクトリ

以下にある任意の証明書を検索します。そのため、付与された証明書を上記の

ディレクトリに保存しておき、これらのファイルに対してアクセスを制限する

(パーミッションで 0600 、つまり所有者が読み書きだけを

行なうことのできる状態) ように設定してください。

または の暗号鍵を指定するには、下記の手順で行ないます:

まずは を選択します。 , のいずれかを選択します。

次に を必要な分だけ入力します (通常は 1 つの鍵だけを使用します) :

を選択した場合は、それぞれ鍵の長さに 合った長さの文字列を入力します (既定では 128 ビット分を指定します) 。

を選択した場合は、 64 ビット鍵を利用する 場合は 5 文字を、 128 ビット鍵を利用する場合は 13 文字を入力します。

を選択した場合は、 64 ビット鍵を利用する 場合は 10 文字を、 128 ビット鍵を利用する場合は 26 文字をそれぞれ 16 進数で入力します。

より短いビット数の鍵に設定するには、 を 選択して を ビットに設定してください。 ダイアログでは、 それまでに入力された WEP 鍵を表示することができます。また、特に既定の 鍵を設定しない場合、 YaST は最初の鍵を既定の鍵として使用します。

さらなる WEP 鍵を入力する場合や、いずれかの鍵を変更する場合は、それぞれ 設定したい鍵の項目を選んで ボタンを押します。 その後、 を選んで鍵を入力してください。

最後に設定内容を確認し、 を押して閉じます。

の鍵を入力するには、下記の手順で行ないます:

まずは鍵の入力方法を、 または のいずれかから選択します。

の欄に入力方法に従った方法で 鍵を入力します。

モードの場合、入力は 8 文字から 63 文字 までの間で指定します。 モードの場合、 64 文字で指定します。

認証を選択した場合は、 を押して ダイアログに移動し、ネットワーク管理者 から付与された資格情報と証明書を入力します。

まずは RADIUS サーバが認証時に使用する を選択します。以降の手順では、選択した によってそれぞれ異なる情報の入力が必要になります。

TLS を選択した場合、 , , , をそれぞれ設定します。 セキュリティを維持するには、サーバの正当性を確認するための項目 も合わせて設定するとよいでしょう。

TTLS や PEAP の場合、 と を指定します。 と については必要に応じて設定してください。

WPA-EAP の設定についてより高度な設定を行なうダイアログを表示するには、 ボタンを押します。

まずは EAP-TTLS や EAP-PEAP の通信における第 2 ステージ (内側の認証) の を選択します。 RADIUS サーバに対する認証 方法の選択は、以前のダイアログで行なったものになります。

自動決定された設定がうまく動作しない場合、 の値を設定して特定の PEAP 実装を使用するように強制することもできます。

設定内容を確認し、 を押します。 タブ内に新しく設定した無線 LAN カードが表示される ようになります。

最後に を押すと設定を完了し、ダイアログを閉じること ができます。

24.5.3. Ad-Hoc (アドホック) ネットワークの構成¶

環境によっては、無線 LAN カードの搭載された 2 台の PC で直接通信を行なった ほうが都合の良い場合があります。 YaST を利用してアドホックなネットワーク 環境を構築するには、下記の手順で行ないます:

YaST を起動し、 ダイアログを 開きます。

タブに移動し、一覧から無線 LAN カードを選択します。 選択したら ボタンを押し、 ダイアログを開きます。

を選択し、下記のデータを入力します:

:

192.168.1.1を指定します。 もう 1 台のコンピュータでは、たとえば192.168.1.2のように 指定します。:

/24を指定します。: 任意の名前を入力します。

を押して進めます。

を に設定します。

を入力します。ここに 入力する名前は任意の名前を入力することができますが、アドホックネットワーク 内にある全てのコンピュータで同じ名前を設定してください。

次にお使いのネットワークでの を選択します。 どのモードが適切であるかについては、お使いの無線 LAN カードのドライバと、 ネットワーク内にある他のデバイスの機能に依存して決まります。

を に設定 した場合は、 を押すと設定が完了します。最後に 潜在的なセキュリティリスクに関するメッセージを確認し、 タブ (新しく設定した無線 LAN カードが表示されているはずです) から を押して終了です。

その他の認証モードを選択した場合は、 手順24.2「暗号化の詳細設定の入力」 に進みます。

smpppdをインストールしていない 場合は、 YaST からインストールするよう促されます。 指示に従ってインストールしてください。ネットワーク内にある他の無線 LAN カードについても同様に設定します。 それぞれ同じ と を設定しますが、 IP アドレスについては 異なるものを設定してください。

24.5.4. その他のパラメータの設定¶

お使いの無線 LAN カードを設定するにあたっては、通常これらの追加設定を調整する 必要はありません。ただしお使いの無線 LAN に接続するのに詳細な設定が必要となる 場合、 YaST では下記の設定を行なうことができます:

- チャンネル

無線 LAN のステーションが動作すべきチャンネルを指定します。 これは および の動作モードでのみ必要な設定です。 モードでは 無線 LAN カードが自動的にアクセスポイントのチャンネルを検索します。

- ビットレート

お使いのネットワークの性能に依存して、一方から他方に通信を行なうのにビット レートを設定する必要がある場合があります。既定では の設定になっていて、システムは利用可能な最大限のビットレートを使用しようと します。なお、無線 LAN カードによってはビットレートの設定に対応していない 場合もあります。

- アクスポイント

複数のアクセスポイントが存在する環境の場合、 MAC アドレスを指定してどの アクセスポイントを使用するかを設定することができます。

- 電源管理

旅行中などの場合、電源管理機能を利用することで、ご利用のバッテリーの動作時間を 伸ばすことができます。電源管理機能を利用すると、接続品質に影響があるばかりか、 ネットワークの遅延も大きくなることにご注意ください。 Using

高度なオプションにアクセスするには、下記のようにして行ないます:

YaST を起動し、 ダイアログを開きます。

タブに移動し、一覧から無線 LAN カードを選択します。 選択したら ボタンを押し、 ダイアログを開きます。

を押し、 ダイアログを表示します。

ボタンを押します。

モードの場合は、お使いのステーションと他の ステーションで通信を行なうチャンネル (お使いの国に依存しますが、一般に 11 から 14 まで) を選択します。 モードの場合は、 アクセスポイントの機能を提供する を設定します。 このオプションの既定値は になっています。

また、使用したい を設定します。

続いて接続先の の MAC アドレスを 入力します。

さらに かどうかを選択します。

設定内容を確認して を押し、 を押したあと を押すと、設定を完了することができます。

24.6. 無線 LAN 設定における豆知識¶

下記に示すツールや知識を利用することで、通信速度や安定性のほか、無線 LAN の セキュリティ要素についてもを監視したり改善したりすることができます。

24.6.1. ユーティリティ¶

wireless-tools パッケージには、

無線 LAN 固有のパラメータを設定したり、統計情報を表示したりするための

各種ツールが含まれています。詳しくは

http://www.hpl.hp.com/personal/Jean_Tourrilhes/Linux/Tools.html

(英語) をお読みください。

kismet (kismet パッケージ)

は無線 LAN の通信トラフィックを聞き取ることのできるネットワーク解析ツールです。

このツールを利用することで、ネットワークに対する侵入が行なわれた形跡がないかどうか

を検出することもできます。詳しくは http://www.kismetwireless.net/

(英語) とマニュアルページをお読みください。

24.6.2. 安定性と速度¶

無線ネットワークにおける性能と信頼性は、主に参加している端末から他の端末に

きれいな信号を送ることができているかどうかに依存します。壁などの障害物が

存在している場合は信号を大きく減衰させることになります。信号が減衰すると

その分だけ転送速度が落ちることになります。接続中に iwconfig

ユーティリティをコマンドラインから実行 (Link Quality

の項目) したり、 KDE が提供する NetworkManager のアプレットを利用したりして、信号の強さを確認してみてください。信号の

品質に何か問題がある場合は、機器やアクセスポイントのアンテナの場所を変える

などを行なってみてください。また PCMCIA 無線 LAN カードによっては補助

アンテナに対応している場合もあります。このときは補助アンテナを使用すると

それなりに品質を改善することができる場合があります。また、 54 Mbit/s

などの製造元が表示している値は、理論上の最大値を示した建前上の値です。

実際の最大データスループットは、大きくてもこの値の半分程度です。

また、 iwspy というツールを使用すると、無線 LAN の 統計情報を表示することができます。

iwspy wlan0

wlan0 Statistics collected:

00:AA:BB:CC:DD:EE : Quality:0 Signal level:0 Noise level:0

Link/Cell/AP : Quality:60/94 Signal level:-50 dBm Noise level:-140 dBm (updated)

Typical/Reference : Quality:26/94 Signal level:-60 dBm Noise level:-90 dBm24.6.3. セキュリティ¶

無線ネットワークの設定を行なう場合、セキュリティの仕組みを導入しないと 電波の届く範囲にいるユーザであれば誰にでもパケットを傍受できてしまう ことにご注意ください。そのため、必ず暗号化を実施してください。全ての 無線 LAN カードとアクセスポイントでは WEP 暗号化に対応していますが、 これは全く持って安全なものではありません。単に攻撃者に対するちょっと した障害物程度にしかなりません。

個人使用の範囲では、できる限り WPA-PSK をお使いください。 Linux では ほとんどのハードウエアで WPA に対応していますが、ドライバによっては WPA サポートが提供されていないものもあります。また、古いアクセスポイントや無線 対応のルータで WPA に対応していないものもあります。このようなデバイスの 場合は、ファームウエアの更新で WPA に対応できないかどうかをご確認ください。 WPA が利用できない場合でも、何も暗号化を行なわないよりは WEP を利用するのが よいでしょう。また、高度なセキュリティ要件のある企業用途では、無線 ネットワークは WPA のみに対応させるべきです。

お使いの暗号化方法でパスフレーズを設定する際には、より強度の高いパスフレーズ を設定してください。たとえば https://www.grc.com/passwords.htm では、 64 文字分のランダムなパスワードを生成することができます。

24.7. トラブルシューティング¶

お使いの無線 LAN カードが自動では検出されない場合、まずは openSUSE で対応済みのものかどうかをご確認ください。対応済みの無線 LAN ネットワーク カードの一覧は、 http://ja.opensuse.org/HCL/Network_Adapters_(Wireless) (日本語) または http://en.opensuse.org/HCL:Network_(Wireless) (英語) からご確認ください。お使いのカードが一覧にない場合は、 ndiswrapper と 呼ばれるソフトウエアを利用して Microsoft Windows のドライバを使用する ことができる場合があります。詳しくは http://ja.opensuse.org/SDB:Ndiswrapper (日本語) または http://en.opensuse.org/SDB:Ndiswrapper (英語) をお読みください。

また、お使いの無線 LAN カードが動作しない場合は、下記の要件が満たされて いるかどうかをご確認ください。

お使いの無線 LAN カードに対応するデバイス名は判明していますか? 通常は

wlan0のような名前になっているはずです。 ifconfig ツールを利用してご確認ください。必要なファームウエアをインストールしてありますか? 詳しくは

/usr/share/doc/packages/wireless-tools/README.firmwareをお読みください。お使いのルータから ESSID がブロードキャストされ、閲覧可能な状態 (隠蔽されていない) になっていますか?

24.7.1. 状態の確認¶

iwconfig コマンドを利用することで、ご利用中の無線接続 に関する情報を取得することができます。たとえば下記の出力例では、 ESSID と 無線モード、周波数、暗号化の可否、リンク品質などが表示されています:

iwconfig wlan0

wlan0 IEEE 802.11abg ESSID:"guest"

Mode:Managed Frequency:5.22GHz Access Point: 00:11:22:33:44:55

Bit Rate:54 Mb/s Tx-Power=13 dBm

Retry min limit:7 RTS thr:off Fragment thr:off

Encryption key:off

Power Management:off

Link Quality:62/92 Signal level:-48 dBm Noise level:-127 dBm

Rx invalid nwid:0 Rx invalid crypt:0 Rx invalid frag:0

Tx excessive retries:10 Invalid misc:0 Missed beacon:0また、上記の情報を iwlist コマンドから取得すること もできます。下記の出力例では、現在のビットレートが表示されています:

iwlist wlan0 rate

wlan0 unknown bit-rate information.

Current Bit Rate=54 Mb/s利用可能なアクセスポイントがどれだけあるのかを知りたい場合は、 iwlist コマンドを利用することで調べることができます。 下記のような形式で 「セル」 の一覧が表示されます:

iwlist wlan0 scanning

wlan0 Scan completed:

Cell 01 - Address: 00:11:22:33:44:55

Channel:40

Frequency:5.2 GHz (Channel 40)

Quality=67/70 Signal level=-43 dBm

Encryption key: off

ESSID:"Guest"

Bit Rates: 6 Mb/s; 9 Mb/s; 12 Mb/s; 18 Mb/s;

24 Mb/s; 36 Mb/s; 48 Mb/s

Mode: Master

Extra:tsf=0000111122223333

Extra: Last beacon: 179ms ago

IE: Unknown: ...24.7.2. 複数のネットワークデバイス¶

最近のラップトップコンピュータには、一般に有線と無線の両方の LAN カード を内蔵しているものがあります。両方のデバイスを DHCP (アドレスの 自動割り当て) で設定している場合は、名前の解決やデフォルトゲートウエイ の設定で問題が発生する場合があります。 これはルータに対して ping が通るのに、インターネットには接続できない という現象で顕在化します。この場合はサポートデータベースにある下記の記事 http://ja.opensuse.org/SDB:Name_Resolution_Does_Not_Work_with_Several_Concurrent_DHCP_Clients (日本語) または http://old-en.opensuse.org/SDB:Name_Resolution_Does_Not_Work_with_Several_Concurrent_DHCP_Clients (英語) をお読みください。

24.7.3. Prism2 カードでの問題¶

Prism2 チップに対しては、利用可能なドライバが

複数存在しています。お使いのカードによって、どのドライバが動作するのかが

異なっている状態です。これらのカードをお使いの場合は、 hostap ドライバを

利用した WPA 接続が唯一の解決になります。このようなカードが部分的に、

もしくは全く動作しないような場合や、 WPA をお使いになりたい場合は、

/usr/share/doc/packages/wireless-tools/README.prism2

をお読みください。

24.8. さらなる情報¶

さらなる情報については、それぞれ下記のページをお読みください:

- http://www.hpl.hp.com/personal/Jean_Tourrilhes/Linux/Wireless.html

Wireless Tools と呼ばれる Linux 向け無線 LAN ツール の開発者、 Jean Tourrilhes 氏のインターネットページです。無線ネットワーク に関する有用な情報が多数掲載されています。

- tuxmobil.org

Linux を利用したモバイルコンピューティングについて、便利な情報が 掲載されています。

- http://www.linux-on-laptops.com

ラップトップコンピュータで Linux を使用する場合の情報源です。

- http://en.opensuse.org/HCL:Network_(Wireless)

対応している無線 LAN カードの一覧です。

- http://en.opensuse.org/SDB:Ndiswrapper

Ndiswrapper を利用して Microsoft Windows 向けの無線 LAN カードの ドライバを利用する際の、問題回避方法などが記されています。